Попробуйте 32 битный dll только в реестре нужно прописать по этому пути

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Windows\AppInit_DLLs]

Попробуйте 32 битный dll только в реестре нужно прописать по этому пути

.

. Огромное спасибо за ваш трудk0smo писал(а): ↑11 мар 2023, 22:10Собрал небольшой скрипт, помогающий собирать и обрабатывать файл полученные после разбора дампа. Является дополнением к инструкции, которая в начале темы, все необходимые настройки с dll и установкой Perl должны быть произведены.

Что делает скрипт: ищет файлы по маске 30_22_04_20 и 30_36_04_20 и производит их копирование через утилиту DD с фиксированной длиной, побайтово, тем самым получая сразу primary.key и masks.key нужной величины. Чистит директорию от файлов *_in*

Скрипт на Python ищет последовательность файлов свыше 199 байт, затем добавляем файл предшествующий и следующий за данной последователь, в результате данные файлы объединяются в header.key

Как использовать:

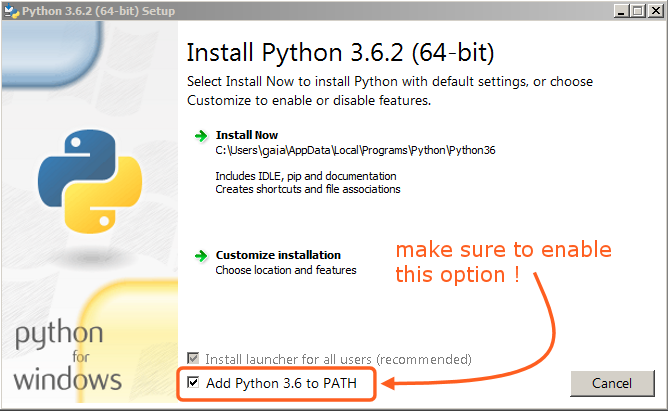

1) Установить Python 3 в систему. Например, версию 3.8.9 если используется Win7. Обязательно поставить галочку при установке для интеграции в переменные среды системы Add Python 3.8 to PATH.

Проверить, что работает путём запуска команды python в командной строке - должен запуститься IDLE Python

https://www.python.org/downloads/windows/

2) Размести в папке c:\1 файл dd.exe

дистрибутив http://www.chrysocome.net/downloads/dd-0.6beta3.zip

Страница с описанием http://www.chrysocome.net/dd

3) Архив со скриптами состоит из 3х файлов:

Perl_maker.bat - выполняет perl writeBinaryAPDU.pl < rundll32.exe.txt

Maker.bat - запускает вышеописанные процессы

jacarta.py - выполняет задачу по поиску файлов для header.key

Порядок действий:

1) положить Perl_maker.bat в C:\1\ там уже должен быть файл writeBinaryAPDU.pl

2) выполнить Perl_maker.bat

3) поместить Maker.bat и jacarta.py в созданную скриптом на предыдущем шаге папку, например 1678545860

4) Запустить Maker.bat - в директории, например 1678545860 будет создана еще одна директория cont - в ней будет 3 файл primary.key, masks.key, header.key

5) Добавить к этим файлам name.key и поместить на съемный диск

Архив со скриптами https://disk.yandex.ru/d/YIdn0BIr2IrxJA

ссылка на видео работы скрипта https://disk.yandex.ru/i/HhAmBEu46wJidQ

На большом количестве подписей протестировать возможности не было, так что вероятны ошибки в работе алгоритмов. Буду рад обратной связи

не нужны все 200 байтные файлы и не нужно сортировать по размеру файлов. Найдите первый файл 30_82_ по вашему скрину это 011_out вот после него по прядку должны идти 200 байтные файлы 012_out 013_out и по скину последний будет 025_out в количестве 14 штук, вот вам и нужно взять первый 30_82 + 14 этих 200 байтных + следующий за последним 200 байтным фалом. В итоге должно быть 16 фалов из которых и нужно слепить header.key

Инструкция писал(а):Находим файлы с самым большим объёмом, плюс берём кусок до и кусок после.

Funtmos писал(а):Найдите первый файл 30_82_ , после него по порядку должны идти 200 байтные файлы в количестве 14 штук, + следующий за последним 200 байтным файлом

Если есть возможность, приложите скриншот/текстовый список имён всех файлов. Возможно данные о том, что файлы должны быть >200 байт не совсем верные у нас. Тогда придёт дорабатывать алгоритмЗореславский писал(а): ↑14 мар 2023, 11:2710 байтовые с таким названием 018_out(10)30_2A_16_28

я правильно понимаю что нужно забросить в одну папку

111_out(100)03_02_06_40

116_out(100)03_02_06_40

все 10 байтовые типа 018_out(10)30_2A_16_28

Добрый день! Нет, к сожалению, не получилось. Сделать экспортируемым не получается, потому что там кроме неэкспортируемости и другие ошибки, и после обработки certfix получаются такие же битые файлы ключа, их вообще КриптоПро не видит. При этом я десятками копирую ключи с Рутокен, знаю, как это делается. Запомненные пароли тоже удалял, никакого эффекта. Здесь какая-то другая ошибка, пока не хватило сил и времени разбираться дальше.